今天這篇文章����,我要給大家介紹的�����,是偽基站。

什么是偽基站�?偽基站就是假基站����,是偽裝成運營商合法基站的非法通信設(shè)備��。

它利用通信網(wǎng)絡(luò)的一些技術(shù)漏洞���,劫持正常用戶的手機通訊��,騙取用戶信息,強行發(fā)送廣告����、詐騙等信息���,以此達到非法目的���。

那么��,偽基站到底長什么樣?它是如何工作的�����?我們能預(yù)防偽基站的危害嗎�?如何才能徹底消滅它?

今天��,小棗君就詳細和大家解釋一下這些問題���。

▋ 真基站和偽基站����,分別是什么樣����?

我們先從簡單的說起吧。

大家都知道,我們的手機通信�,從1G���、2G��、3G,一路發(fā)展到現(xiàn)在的4G。

因為投資成本等客觀原因���,新技術(shù)投入使用后,舊技術(shù)無法立刻淘汰�����。因此,很長一段時間內(nèi)���,會新舊技術(shù)共存。

就像現(xiàn)在��,我們同時在使用2G���、3G�����、4G技術(shù)����。而我們的手機�,也同時支持三代網(wǎng)絡(luò)�。

目前我國在用的手機網(wǎng)絡(luò)制式

而問題,就出在技術(shù)最落后的2G網(wǎng)絡(luò)身上。

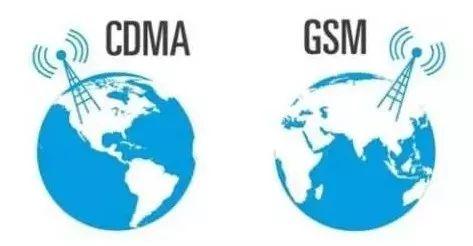

我們的2G��,包括GSM和CDMA這兩種技術(shù)���。中國移動和中國聯(lián)通的2G����,使用的是GSM。而中國電信的2G��,使用的是CDMA���。

CDMA因為本身擁有快速切換功率控制�����、偽隨機碼��、擴頻通信等技術(shù),所以安全性很好,保密性很強,基本上免疫了“偽基站”的威脅。

電信用戶可以長舒一口氣了

但是����,GSM就不行了��,它的安全性很差,是偽基站的重點攻擊對象。

尤其是GSM網(wǎng)絡(luò)的短信業(yè)務(wù)����,更容易遭受攻擊����。

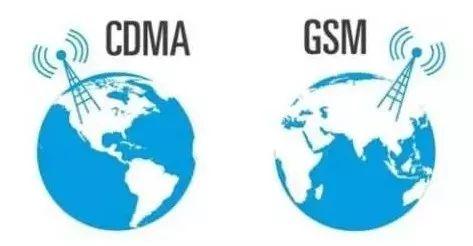

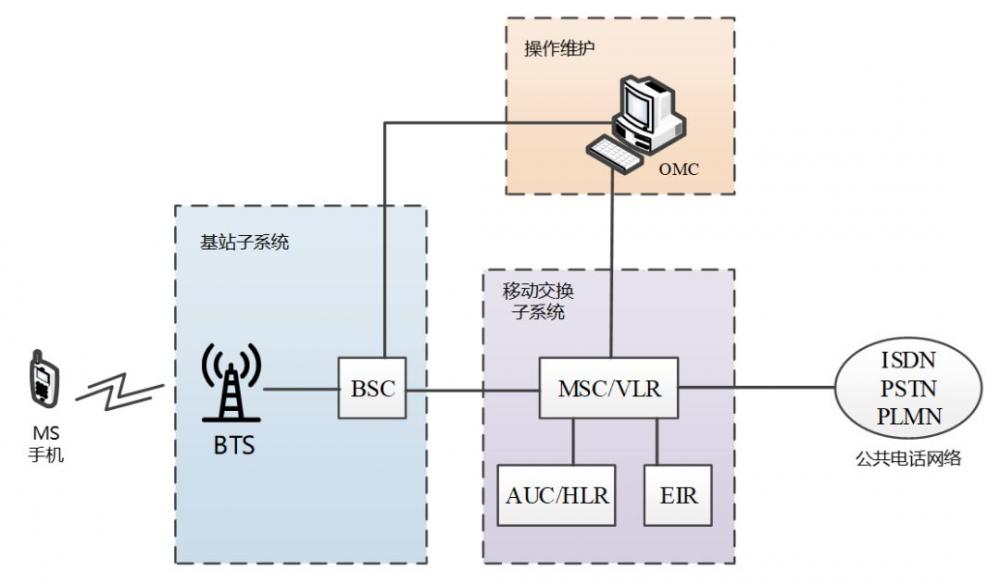

我們先看看正常情況下�����,GSM網(wǎng)絡(luò)的主要架構(gòu):

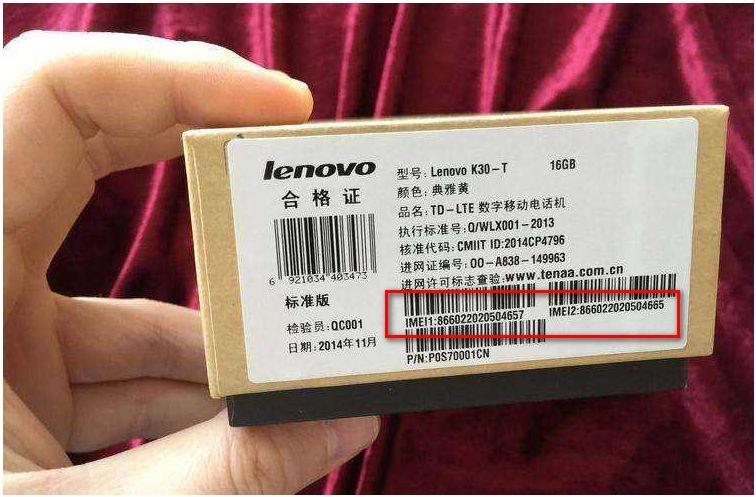

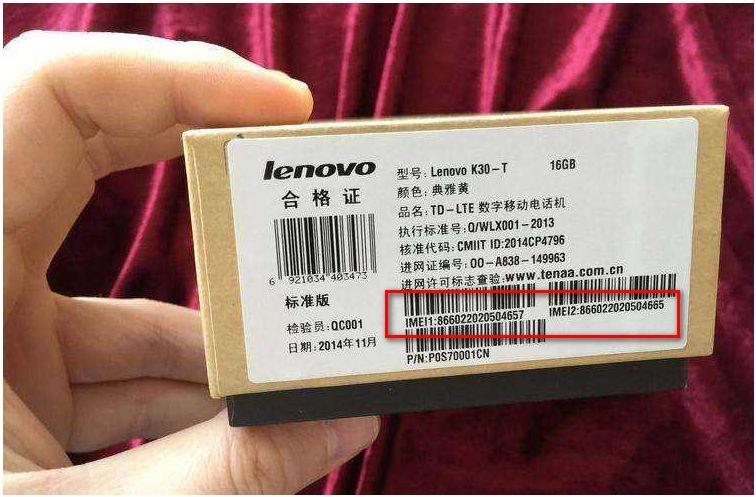

MS:就是Mobile Station,包括手機和SIM卡�。手機�����,包括它獨有的IMEI號碼(設(shè)備識別碼)。SIM卡����,包括獨有的IMSI號碼(用戶識別碼)�。注意�,這兩個碼,是辨識手機身份的重要信息�。

手機包裝上都能看到IMEI號碼����,如果是雙卡槽�����,就有兩個IMEI

IMSI�����,寫在SIM卡里���,一般通過手機系統(tǒng)查看

基站子系統(tǒng):是手機連入通信網(wǎng)絡(luò)的必經(jīng)之路����。包括BTS(基站收發(fā)臺)和BSC(基站控制器)��。BTS通過天線收發(fā)手機信號,BSC負責(zé)管理多個BTS����。

這個����,就是真正的基站

移動交換子系統(tǒng):這個就有點復(fù)雜了�,MSC是最關(guān)鍵的,相當(dāng)于是一個交換機���。VLR是管理來到這個MSC區(qū)域的用戶的信息的,通常和MSC硬件上合設(shè)��。HLR/AUC����,和MSC/VLR是兩回事,一般也不放在一起��,它是管理所有手機用戶信息的�����。AUC和EIR都和鑒權(quán)有關(guān)�����。

中興2G MSC設(shè)備

看完真基站,再來看看偽基站到底長什么樣�。

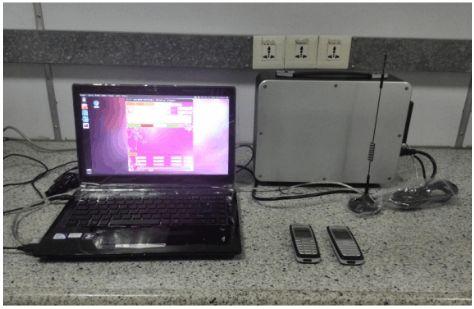

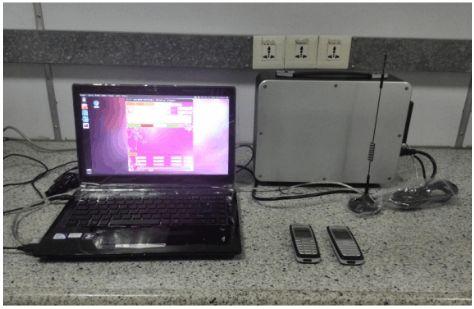

偽基站是沒有移動交換子系統(tǒng)的���。它相當(dāng)于一個縮減版的基站子系統(tǒng)��,通常由主控板、收發(fā)信機���、RF雙工器�、全向天線,電源等部分組成,另外還會配合一臺筆記本電腦和幾部工程手機��,進行配置和調(diào)測����。

偽基站

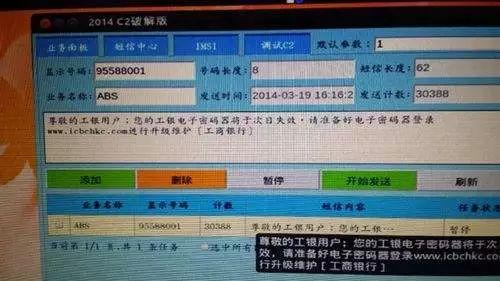

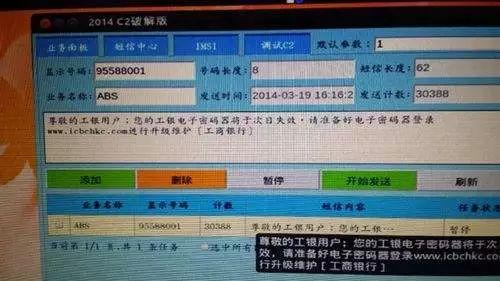

偽基站的軟件配置界面

工程模式,可以查看網(wǎng)絡(luò)信息和相關(guān)參數(shù)。

通常只有通信工程師會用到���。

從本質(zhì)上來說,偽基站是基于開源的軟件無線電(SDR)項目進行設(shè)計的,遵循的是USRP(通用軟件無線電外設(shè))規(guī)范。這個項目本身是好的�,可惜被壞人利用了��。

Software Defined Radio

制造和銷售偽基站在我們國家是違法行為。

但是,偽基站能帶來豐厚的利益回報�,所以即使違法���,仍然有很多人從事偽基站的研發(fā)和制造����。

有人造�,就有人買。利用正常渠道交易是不可能的,不法分子一般都是通過地下黑產(chǎn)(黑色產(chǎn)業(yè))進行購買。

公安機關(guān)繳獲的偽基站

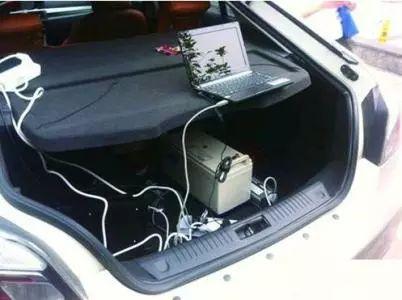

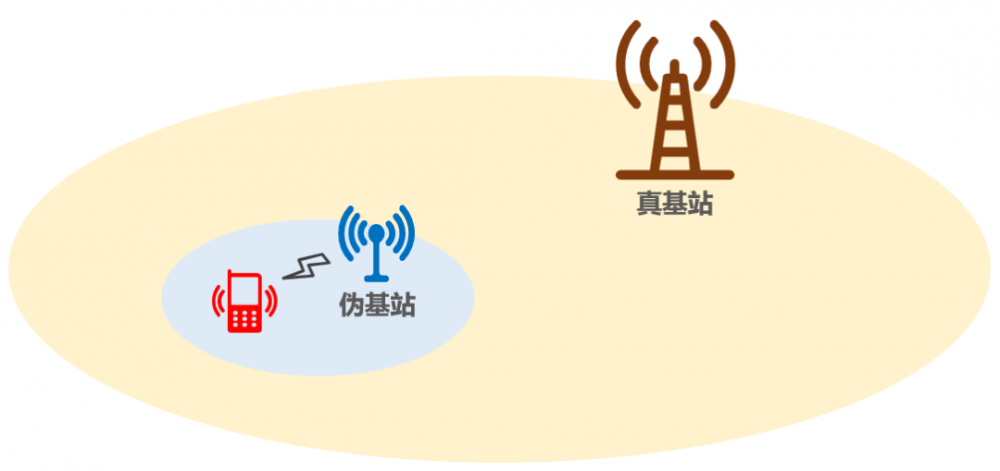

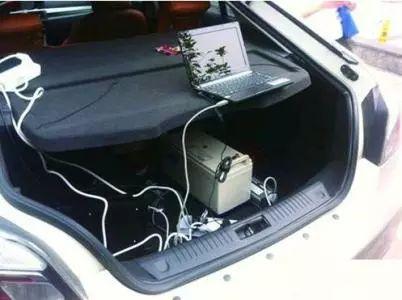

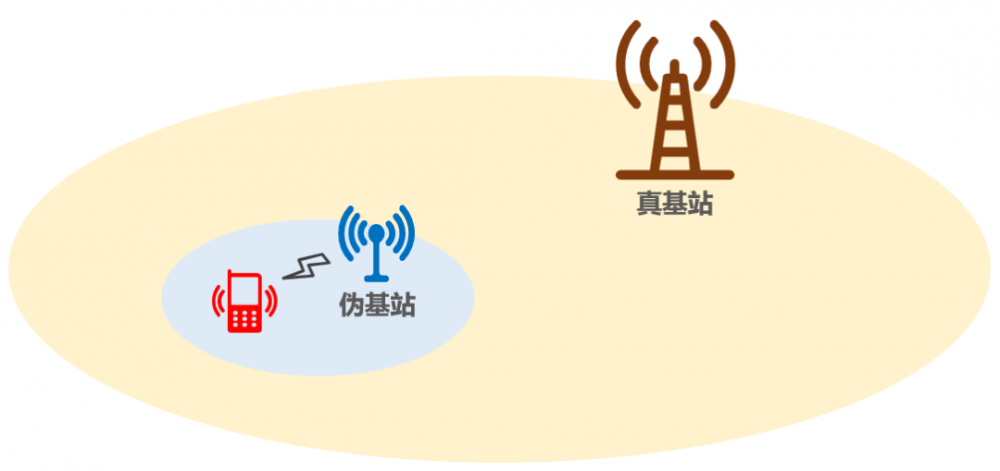

不法分子購買偽基站之后���,會將偽基站放置在汽車后備箱,或者旅店、商業(yè)街等人員流動較多的場所�����,實施流動攻擊���。

隨著偽基站技術(shù)的不斷升級�����,甚至還出現(xiàn)了很多“背包式”偽基站——一個背包就能裝下整個偽基站�,流動性更大�����,更難排查���。

更夸張的��,還會偽裝成美團外賣。。。

▋ 偽基站的工作原理

接下來���,我們來看偽基站的具體攻擊過程。

偽基站攻擊一共包括4個步驟:

1、監(jiān)聽與偽裝

2����、吸入手機

3����、發(fā)送短信

4�、踢出手機

第一步:監(jiān)聽和偽裝

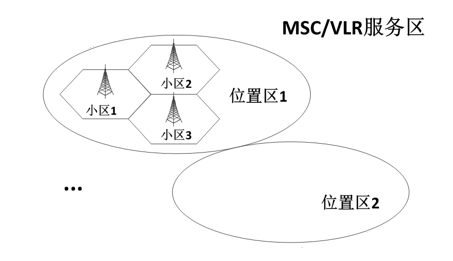

首先,攻擊者會使用一部工程手機�,獲取當(dāng)前環(huán)境下運營商的網(wǎng)絡(luò)信息(包括LAC��、CI、頻點�����、場強等)���。

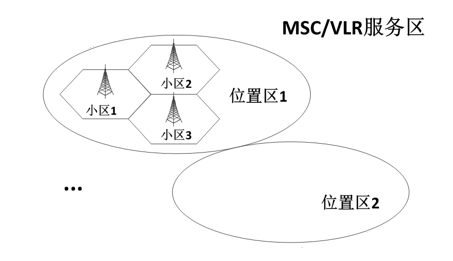

LAC:location area code 位置區(qū)碼

CI:Cell ID 小區(qū)識別碼

獲取了合法網(wǎng)絡(luò)的信息之后����,攻擊者會將偽基站的相關(guān)參數(shù)設(shè)置成和合法基站一樣。這樣,就算是完成了自己的偽裝。

第二步:吸入手機

接著����,攻擊者把偽基站的發(fā)射功率調(diào)大。當(dāng)信號功率足夠大時����,用戶手機就被“吸”過去了——手機以為自己進入了新的位置區(qū)��,然后觸發(fā)位置更新請求(Location Update),連入偽基站�����。

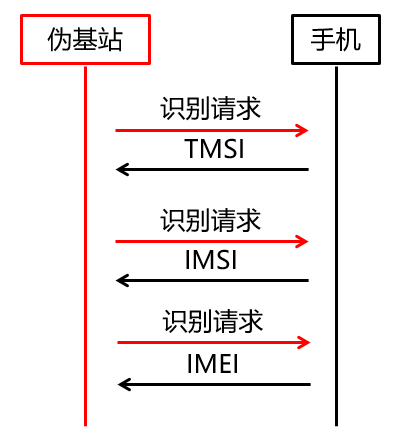

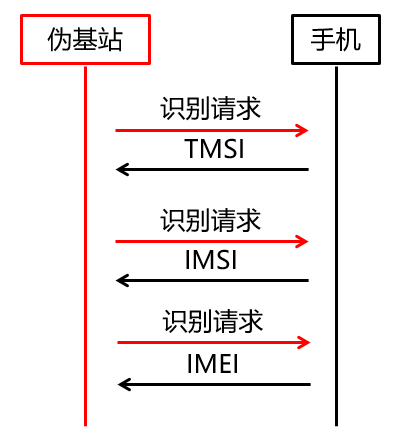

偽基站收到用戶手機的位置更新請求后���,向用戶手機下發(fā)標(biāo)示請求�����,獲取用戶手機的TMSI(臨時識別碼)�����,IMSI(用戶識別碼),還有IMEI(設(shè)備識別碼)��。

這個地方就是問題的關(guān)鍵了——這些關(guān)鍵信息����,為什么偽基站去找手機要,手機就愿意給呢���?

這是由GSM的自身設(shè)計決定的。

GSM是一個單向鑒權(quán)網(wǎng)絡(luò)��。網(wǎng)絡(luò)可以鑒定手機是不是合法的����,但手機并不能鑒定網(wǎng)絡(luò)是不是合法的����。所以��,手機無法有效保護自己的信息。

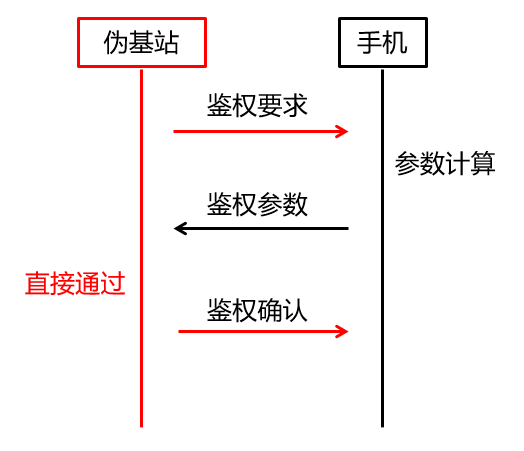

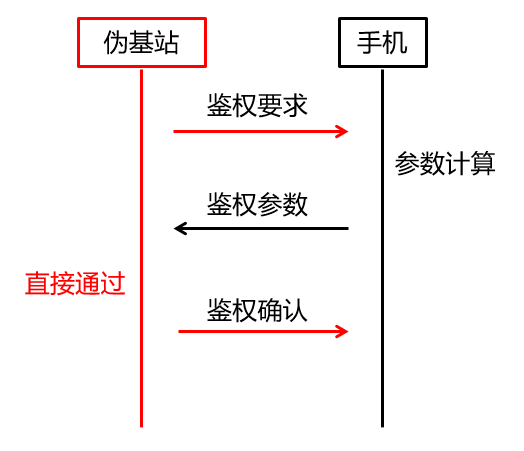

當(dāng)用戶手機提交信息給偽基站之后���,偽基站當(dāng)然不會真正給用戶鑒權(quán)。偽基站直接判定用戶“合法”�。

就這樣��,偽基站完成了對用戶手機的劫持。

第三步:發(fā)送短信

然后�,就是發(fā)送“假短信”了��。

偽基站先會判斷用戶的IMSI,如果這個IMSI之前沒發(fā)過“假短信”�,那么�����,偽基站就會發(fā)出“假短信”,發(fā)信人設(shè)置為它想要的任何號碼��,例如95555�,或12315等。如果這個IMSI之前已經(jīng)騙過�,那就直接下一步�����。

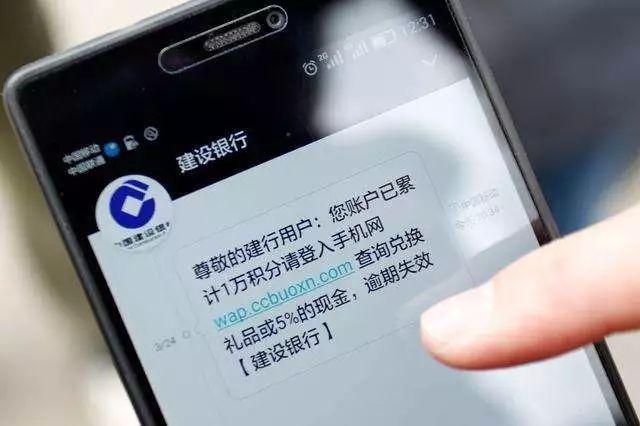

詐騙短信

第四步:踢出手機

壞事一旦干完,偽基站就要想辦法脫身�����。如果長時間劫持手機通訊�����,一定會被用戶發(fā)現(xiàn)。這也是為什么現(xiàn)在很多壞人喜歡在晚上搞劫持——因為用戶在睡覺,不容易察覺。

脫身就很簡單了�。偽基站會修改更新自己的LAC(位置區(qū))信息�,并廣播�����。

用戶手機發(fā)現(xiàn)LAC變化���,于是再次發(fā)起位置更新��。

偽基站如果判斷手機的IMSI是已經(jīng)騙過的,那么,拒絕再次接入。

用戶手機重選�,接入正常的合法基站�。

當(dāng)然�����,偽基站經(jīng)常處于移動狀態(tài)���。如果偽基站的信號不再覆蓋用戶手機��,用戶手機也會正常回到合法基站的懷抱。

以上,就是偽基站的完整攻擊過程,一般持續(xù)時間不長�����,只有幾十秒�����。

目前��,偽基站的主要攻擊對象是GSM網(wǎng)絡(luò),尤其是900MHz這個頻段范圍的GSM網(wǎng)絡(luò)。

是不是4G就絕對安全了呢�?也不是,4G LTE也存在安全隱患�����。

因為安全級別變高�,4G偽基站無法像2G一樣,直接攻擊用戶手機或網(wǎng)絡(luò)�。它只能利用有限的手段�,騙取極少量的信息�,例如IMSI?�;蛘撸灿胁环ǚ肿?���,利用4G偽基站���,壓制合法4G基站�����,將用戶“逼”到2G偽基站里。

總的來說,4G比2G要安全很多�。至于5G�����,就更牛掰了,不僅完全杜絕了偽基站的攻擊,甚至還有尋獲偽基站的功能。限于篇幅��,后續(xù)小棗君再專門介紹��。

▋ 偽基站的防御和搜尋

那么��,作為我們普通用戶,如何判斷自己是否遭到偽基站的攻擊呢?

一般來說,手機出現(xiàn)以下現(xiàn)象,有可能代表正在遭受偽基站攻擊:

1��、手機信號強度飄忽不定��。

2、在正常情況下��,手機莫名其妙回落到2G網(wǎng)絡(luò)����。

3、手機收到大量的可疑短信����。

4����、手機有信號�,但是無法撥打和接聽電話,無法上網(wǎng)���。

對于運營商來說,如果有偽基站肆虐����,也會發(fā)現(xiàn)一些端倪:

1���、用戶脫網(wǎng)率無故上升��。

2、部分基站發(fā)生可疑擁塞(因為偽基站會觸發(fā)大量的位置更新消息)���。

3、用戶信號質(zhì)量投訴陡然增加��。

站在我們普通用戶角度��,是很難防御偽基站攻擊的�����。部分手機廠商會采用大數(shù)據(jù)分析攔截之類的��,效果都很有限����。唯一能做的�,只能是重要賬號(例如網(wǎng)銀)采用二次驗證(例如人臉識別)的方式。此外,就是盡量不泄露自己的個人信息(按目前的現(xiàn)狀,說了也是白說 )。

)。

我們再來看看��,如何搜尋偽基站�����。

一般來說�,搜尋偽基站這種工作�����,不是運營商來做�,而是各地公安機關(guān)和無線電管理部門來做。

他們通常的做法是:

1�����、通過后臺查看異常的位置區(qū)LAC和小區(qū)CI��,確定大致位置�。

2���、派出監(jiān)測人員�,攜帶監(jiān)測設(shè)備,前往受影響區(qū)域進行監(jiān)控追蹤���。

3、利用監(jiān)測車���,以及便攜式掃頻儀�,尋找和發(fā)現(xiàn)可疑信號。

4、對可疑信號進行測向查找(監(jiān)測接收機配合測向天線)����。

5���、鎖定目標(biāo)���,進行抓捕����。

手持測向天線

搜尋偽基站

監(jiān)測車

這些辦法����,其實都是被動防御,治標(biāo)不治本。

大家都想徹底消滅偽基站,但是目前做不到。前面也說了,這是GSM技術(shù)本身的問題,除非你徹底退網(wǎng)2G��,否則解決不了�。

中國移動:……

好啦,今天關(guān)于偽基站的介紹,就到這里����,感謝大家的耐心觀看�!